Gia tăng mạnh các chiến dịch tấn công có chủ đích

Tấn công có chủ đích - APT vào các hệ thống thông tin quan trọng có nhiều dữ liệu và ảnh hưởng lớn, đã và đang là một trong những xu hướng tấn công được nhiều nhóm hacker chọn sử dụng. Xu hướng này ngày càng gia tăng mạnh hơn trong bối cảnh nhiều tổ chức, doanh nghiệp chuyển dịch hoạt động lên môi trường số, với tài sản dữ liệu ngày càng lớn hơn.

Thực tế tình hình an toàn thông tin mạng thế giới và Việt Nam trong các tháng đầu năm nay đã minh chứng rõ cho xu hướng gia tăng các vụ tấn công có chủ đích nhắm vào hệ thống của các đơn vị hoạt động trong những lĩnh vực trọng yếu như năng lượng, viễn thông... Cụ thể, ở Việt Nam, trong nửa đầu năm 2024, các cuộc tấn công có chủ đích sử dụng mã độc mã hóa dữ liệu tống tiền - ransomware vào hệ thống của VNDIRECT, PVOIL.. đã gây gián đoạn hoạt động và thiệt hại về vật chất, hình ảnh của các doanh nghiệp này cũng như hoạt động bảo đảm an toàn không gian mạng quốc gia.

Trong thông tin mới chia sẻ, Trung tâm Giám sát an toàn không gian mạng quốc gia - NCSC thuộc Cục An toàn thông tin cho biết, thời gian gần đây, đơn vị đã ghi nhận thông tin liên quan đến các chiến dịch tấn công mạng có chủ đích sử dụng những mã độc phức tạp, kỹ thuật tấn công tinh vi để xâm nhập vào hệ thống thông tin quan trọng của tổ chức, doanh nghiệp, với mục tiêu chính là tấn công mạng, đánh cắp thông tin và phá hoại hệ thống.

Tại cảnh báo ngày 11/9 gửi đơn vị chuyên trách CNTT, an toàn thông tin của các bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước, doanh nghiệp cung cấp dịch vụ viễn thông, Internet và nền tảng số cùng các tổ chức tài chính, ngân hàng, Cục An toàn thông tin đã thông tin chi tiết về các chiến dịch tấn công APT của 3 nhóm tấn công Mallox Ransomware, Lazarus và Stately Taurus (còn gọi là Mustang Panda).

Cụ thể, cùng với việc tổng hợp, phân tích các hành vi tấn công của các nhóm tấn công trong 3 chiến dịch tấn công có chủ đích nhắm vào các hệ thống thông tin quan trọng gồm: Chiến dịch tấn công liên quan đến mã độc Mallox ransomware, chiến dịch của nhóm Lazarus sử dụng ứng dụng Windows giả mạo nền tảng họp video để phát tán nhiều chủng mã độc và chiến dịch của nhóm Stately Taurus khai thác VSCode để tấn công nhằm vào các tổ chức tại châu Á, Cục An toàn thông tin cũng đã đưa ra các chỉ báo tấn công mạng - IoC để các cơ quan, tổ chức, doanh nghiệp trên toàn quốc có thể rà soát và phát hiện sớm các nguy cơ tấn công mạng.

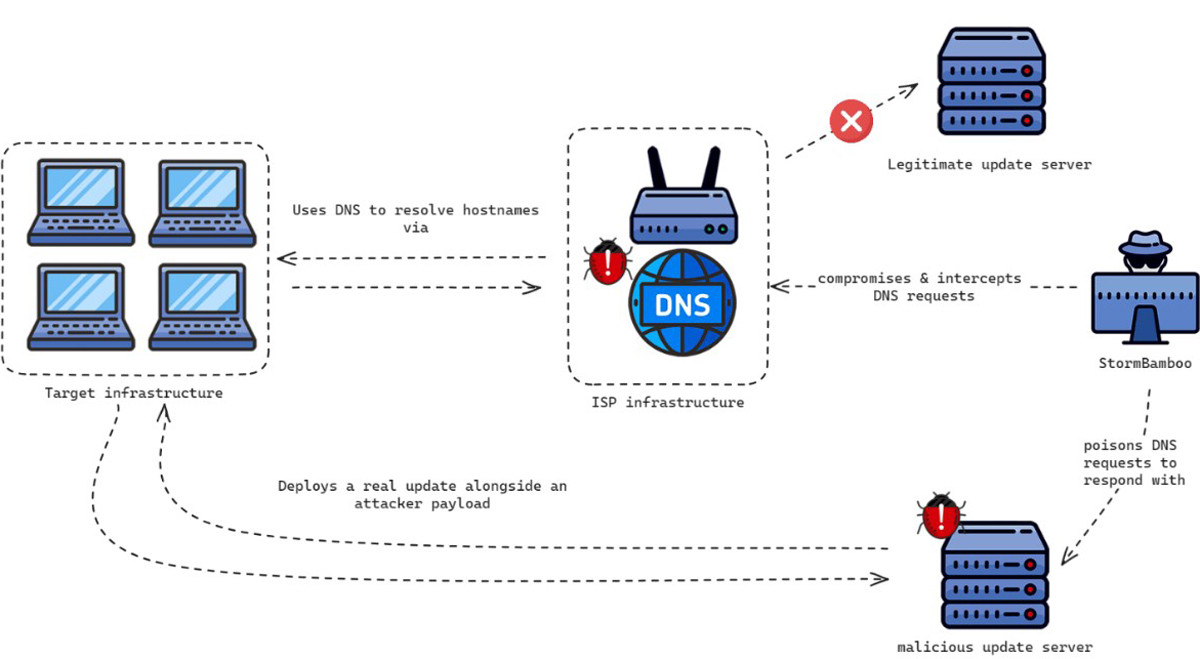

Ngay trước đó, trong tháng 8/2024, Cục An toàn thông tin cũng đã liên tục phát cảnh báo về những chiến dịch tấn công có chủ đích nguy hiểm khác như: Chiến dịch sử dụng kỹ thuật ‘AppDomainManager Injection’ để phát tán mã độc, được nhận định liên quan đến nhóm APT 41 và đã ảnh hưởng đến các tổ chức ở khu vực Châu Á - Thái Bình Dương, bao gồm cả Việt Nam; chiến dịch tấn công mạng do nhóm APT StormBamboo thực hiện, nhằm vào các doanh nghiệp cung cấp dịch vụ mạng Internet, với mục đích triển khai phần mềm độc hại trên các hệ thống macOS và Windows của người dùng để qua đó chiếm quyền kiểm soát và đánh cắp thông tin quan trọng; chiến dịch tấn công mạng được thực hiện bởi nhóm tấn công APT MirrorFace, với ‘đích ngắm’ là các tổ chức tài chính, viện nghiên cứu và nhà sản xuất...

Thông tin về các nhóm tấn công có chủ đích nhắm vào các tổ chức, doanh nghiệp lớn tại Việt Nam cũng là một nội dung được Viettel Cyber Security tập trung phân tích, chia sẻ trong báo cáo tình hình mất an toàn thông tin tại Việt Nam trong nửa đầu năm nay.

Cụ thể, phân tích của chuyên gia Viettel Cyber Security chỉ ra rằng, nửa đầu năm 2024, các nhóm tấn công APT đã nâng cấp thêm những công cụ, mã độc sử dụng trong các chiến dịch tấn công. Theo đó, phương pháp tấn công chủ yếu của các nhóm APT là sử dụng tài liệu, phần mềm giả mạo để lừa người dùng thực thi mã độc; và kĩ thuật phổ biến được nhiều nhóm sử dụng là DLL-Sideloading, lợi dụng tệp thực thi sạch tải DLL độc hại hoặc thông qua các lỗ hổng bảo mật CVE.

Các nhóm APT được hệ thống kỹ thuật của Viettel Cyber Security đánh giá có ảnh hưởng lớn đến doanh nghiệp, tổ chức tại Việt Nam trong các tháng đầu năm 2024 gồm có: Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27.

Biện pháp để ngăn chặn sớm nguy cơ hệ thống bị tấn công APT

Trong các cảnh báo về những chiến dịch tấn công có chủ đích APT, Cục An toàn thông tin đều đề nghị các cơ quan, tổ chức, doanh nghiệp tiến hành kiểm tra, rà soát hệ thống thông tin đang sử dụng có khả năng bị ảnh hưởng bởi chiến dịch tấn công. Đồng thời, chủ động theo dõi các thông tin liên quan đến đến các chiến dịch tấn công mạng nhằm thực hiện ngăn chặn sớm, tránh nguy cơ bị tấn công.

Song song đó, các đơn vị cũng được khuyến nghị phải tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.

Trong bối cảnh các cuộc tấn công mạng, trong đó có tấn công có chủ đích không ngừng gia tăng trên toàn cầu và tại Việt Nam, các chuyên gia an toàn thông tin cũng đã khuyến nghị tổ chức, doanh nghiệp trong nước một số biện pháp cần tập trung để giảm thiểu rủi ro, duy trì hoạt động sản xuất kinh doanh được liên tục.

Đó là: Rà soát quy trình, hệ thống quản lý dữ liệu khách hàng, dữ liệu nội bộ; chủ động rà soát dấu hiệu nhận biết xâm nhập trên hệ thống, phát hiện và phát ứng sớm với các nhóm tấn công có chủ đích; rà soát, nâng cấp phiên bản các phần mềm, ứng dụng có chứa các lỗ hổng bảo mật có mức ảnh hưởng nghiêm trọng...