Phát hành báo cáo phân tích ransomware LockBit 3.0

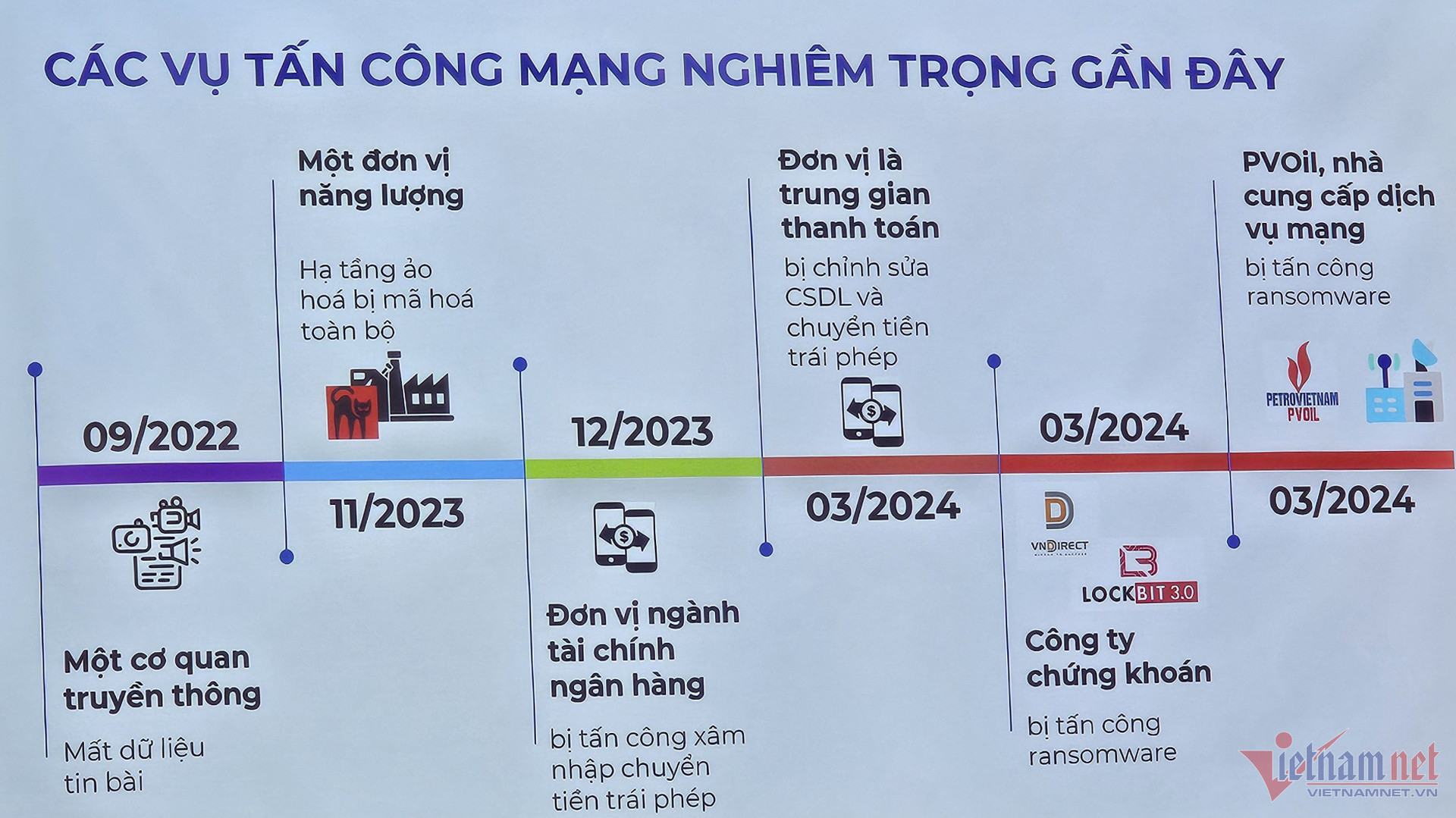

Trong khoảng 3 tuần từ 24/3 cho đến tuần đầu của tháng 4 năm nay, không gian mạng Việt Nam đã ghi nhận liên tiếp các cuộc tấn công có chủ đích theo hình thức mã hóa dữ liệu tống tiền - ransomware vào các doanh nghiệp Việt Nam lớn hoạt động trong các lĩnh vực quan trọng như tài chính, chứng khoán, năng lượng, viễn thông... Những cuộc tấn công này đã khiến hệ thống của các doanh nghiệp bị ngưng trệ trong một khoảng thời gian, đưa đến những thiệt hại không nhỏ cả về kinh tế cũng như uy tín của đơn vị có hệ thống bị các nhóm tội phạm mạng nhắm tới.

Quá trình phân tích, điều tra nguyên nhân và các nhóm đối tượng đã tấn công vào hệ thống thông tin của doanh nghiệp Việt Nam thời gian gần đây, cơ quan chức năng nhận thấy những sự cố này là ‘sản phẩm’ của nhiều nhóm tấn công khác nhau như LockBit, BlackCat, Mallox… Trong đó, riêng với vụ tấn công ransomware vào hệ thống VNDIRECT lúc 10h sáng ngày 24/3 làm cho toàn bộ dữ liệu của doanh nghiệp thuộc top 3 thị trường chứng khoán Việt Nam bị mã hóa, các cơ quan chức năng đã xác định nhóm LockBit với mã độc LockBit 3.0 đứng sau vụ việc này.

Trên thế giới, nhóm LockBit đã triển khai nhiều cuộc tấn công ransomware nhắm vào các doanh nghiệp, tổ chức lớn. Đơn cử, trong năm 2023, lần lượt vào tháng 6 và tháng 10, nhóm ransomware khét tiếng này đã tấn công Công ty sản xuất chất bán dẫn TSMC (Đài Loan, Trung Quốc) và Công ty sản phẩm và dịch vụ công nghệ thông tin CDW, với số tiền chuộc dữ liệu mà nhóm Lockbit yêu cầu các doanh nghiệp phải trả lên tới 70 - 80 triệu USD.

Với mong muốn giúp các cơ quan, tổ chức, doanh nghiệp tại Việt Nam hiểu rõ hơn về mức độ nguy hiểm cùng cách phòng chống, giảm thiểu rủi ro từ các cuộc tấn công ransomware nói chung cũng như các cuộc tấn công bởi nhóm LockBit, Trung tâm Giám sát an toàn không gian mạng quốc gia - NCSC thuộc Cục An toàn thông tin (Bộ TT&TT) vừa tổng hợp các nguồn thông tin trên không gian mạng và đưa ra ‘Báo cáo phân tích về ransomware LockBit 3.0’.

Nhóm ransomware nguy hiểm hàng đầu trên thế giới

Bản báo cáo mới được NCSC thực hiện tập trung cung cấp 4 nội dung chính, bao gồm: Thông tin về nhóm tấn công ransomware LockBit; Các cụm LockBit đang hoạt động; Danh sách các chỉ báo tấn công mạng liên quan đến LockBit 3.0 đã được ghi nhận; Cách phòng chống, giảm thiểu rủi ro từ tấn công ransomware.

Chỉ rõ LockBit là một trong những nhóm ransomware nguy hiểm hàng đầu trên thế giới, báo cáo của NCSC cũng cho biết, kể từ khi xuất hiện lần đầu tiên vào năm 2019, LockBit đã thực hiện nhiều cuộc tấn công nhắm vào các doanh nghiệp, tổ chức trên nhiều lĩnh vực khác nhau. Nhóm này hoạt động theo mô hình ‘Ransomware-as-a-Service (RaaS, ransomware dưới dạng dịch vụ)’, cho phép các tác nhân đe dọa triển khai ransomware và chia sẻ lợi nhuận với những kẻ đứng sau dịch vụ này.

Đáng chú ý, tháng 9/2022, mã nguồn của LockBit 3.0, bao gồm một số tên có thể được dùng để phát triển ransomware này, đã bị rò rỉ bởi đối tượng có tên ‘ali_qushji’ trên nền tảng X (trước đây là Twitter). Vụ rò rỉ cho phép các chuyên gia phân tích kỹ hơn về mẫu ransomware LockBit 3.0, song từ đó các tác nhân đe dọa đã tạo ra làn sóng những biến thể ransomware mới dựa trên mã nguồn của LockBit 3.0.

Cùng với việc phân tích phương thức tấn công của các cụm ransomware LockBit đang hoạt động như TronBit, CriptomanGizmo hay Tina Turnet, báo cáo của NCSC cũng cung cấp cho các đơn vị danh sách những chỉ báo tấn công mạng liên quan đến LockBit 3.0 đã được ghi nhận. “Các thông tin chỉ báo IOC sẽ liên tục được chúng tôi cập nhật tại trang alert.khonggianmang.vn của cổng không gian mạng quốc gia”, chuyên gia NCSC cho hay.

Một phần đặc biệt quan trọng được đề cập trong ‘Báo cáo phân tích về ransomware LockBit 3.0’ là nội dung hướng dẫn các cơ quan, tổ chức, doanh nghiệp cách phòng chống, giảm thiểu rủi ro từ tấn công ransomware. Những lưu ý quan trọng để hỗ trợ các đơn vị tại Việt Nam phòng chống và ứng phó với tấn công ransomware đã được Cục An toàn thông tin nêu trong ‘Cẩm nang về một số biện pháp phòng chống, giảm thiểu rủi ro từ tấn công ransomware’ phát hành ngày 6/4, tiếp tục được các chuyên gia NCSC khuyến nghị triển khai.

Theo các chuyên gia, các cuộc tấn công ransomware hiện nay thường được bắt đầu từ một điểm yếu bảo mật của cơ quan, tổ chức. Kẻ tấn công xâm nhập hệ thống, duy trì sự hiện diện, mở rộng phạm vi xâm nhập, kiểm soát hạ tầng CNTT của tổ chức và làm tê liệt hệ thống, với mục đích nhằm bắt buộc các tổ chức nạn nhân thực phải trả tiền nếu muốn chuộc lại dữ liệu bị mã hóa.

Chia sẻ với phóng viên VietNamNet tại thời điểm sự cố tấn công vào hệ thống VNDIRECT xảy ra được 5 ngày, từ góc độ của đơn vị tham gia điều phối hoạt động hỗ trợ khắc phục sự cố, đại diện Cục An toàn thông tin nhận định: Vụ việc này là một bài học quan trọng để nâng cao nhận thức về an toàn, an ninh mạng của các tổ chức, doanh nghiệp tại Việt Nam.

Do vậy, các cơ quan, tổ chức, doanh nghiệp, nhất là những đơn vị hoạt động trong các lĩnh vực quan trọng như tài chính, ngân hàng, chứng khoán, năng lượng, viễn thông... cần khẩn trương, chủ động rà soát, củng cố cả về hệ thống và nhân sự chuyên môn bảo mật hiện có, đồng thời xây dựng các phương án ứng cứu sự cố.

“Các tổ chức cần tuân thủ nghiêm những quy định, yêu cầu, hướng dẫn về an toàn thông tin, an ninh mạng đã được ban hành. Đây là trách nhiệm của mỗi tổ chức, doanh nghiệp để bảo vệ chính đơn vị mình và khách hàng trước các nguy cơ tấn công mạng tiềm ẩn”, đại diện Cục An toàn thông tin nhấn mạnh.

| Ransomware LockBit lần đầu được biết đến với tên ABCD được đặt theo tên phần mở rộng tệp bị mã hóa, và sau vài tháng biến thể của ABCD xuất hiện với tên như hiện nay là Lockbit. Một năm sau, nhóm phát hành phiên bản nâng cấp LockBit 2.0 (còn được gọi là LockBit Red), gồm 1 phần mềm độc hại tích hợp khác có tên là StealBit với mục đích đánh cắp dữ liệu nhạy cảm. LockBit 3.0, hay còn được gọi là LockBit Black là phiên bản mới nhất, xuất hiện vào năm 2022 với các tính năng mới cùng những kỹ thuật né tránh bảo mật nâng cao. |

Hình thành văn hóa bảo mật để tăng khả năng phòng vệ trước tấn công ransomware